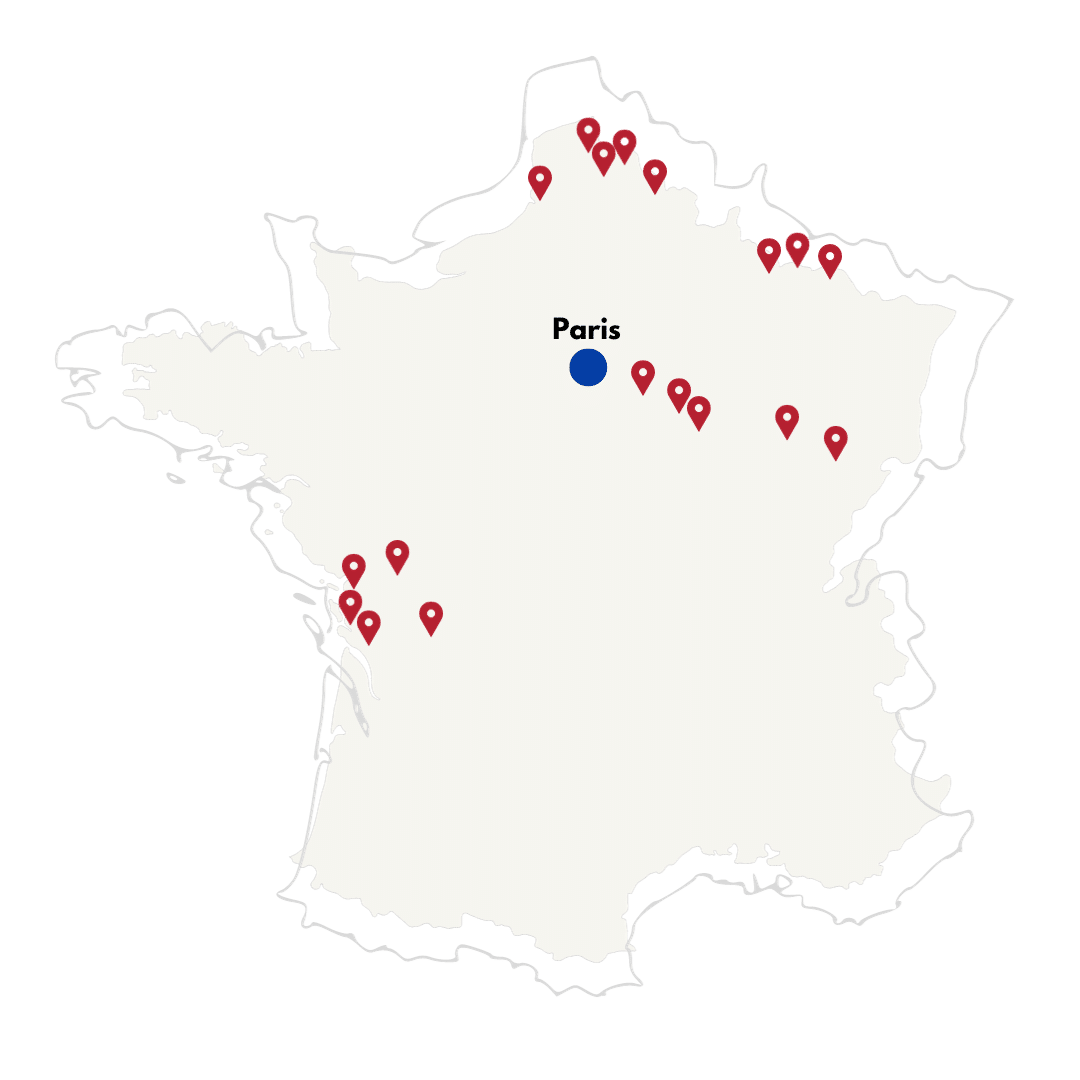

Le Groupe FreeCom c'est 18 Boutiques Bouygues Telecom

Nos points de vente sont situés dans les régions des Hauts-de-France, du Grand-Est, de l’Aquitaine, l’Île de France et la Bourgogne Franche-Comté.

Vous retrouverez dans nos magasins les meilleures offres et promotions sur les smartphones, forfaits mobiles et accès internet par la fibre optique ou le réseau 5G.

Faire partie du réseau Bouygues Telecom nous engage à offrir un service personnalisé et une satisfaction optimale dans la relation avec nos clients.

Le Groupe FreeCom

En perpétuelle évolution depuis sa création, le Groupe FreeCom est une entreprise familiale qui s’est construite au travers de ses deux branches BtoB et BtoC.

En 2023, le Groupe décide de se concentrer exclusivement à sa relation avec le client particulier et développe son réseau de boutiques Bouygues Telecom avec le rachat de 5 nouveaux commerces.

- 25 ans d'existence

- Plus de 80 collaborateurs

- La satisfaction client au coeur de notre métier

Un besoin en particulier ?

Toutes nos équipes en magasin s’efforcent chaque jour de vous accompagner au mieux avec des offres adaptées.

Téléphonie

neufs & reconditionnés

Forfaits mobile

ou sans engagement

Bbox Fibre

le jeu gaming et la TV

Nos partenaires et les marques constructeur proposées dans nos 18 boutiques

Pour la 10ème année consécutive, Bouygues Telecom est élu deuxième meilleur réseau mobile en France

Pourquoi choisir Bouygues Telecom ?

Internet Garanti avec la clé 4G

Haut débit avec la fibre optique

Couverture réseau mobile 5G

Aide et assistance complète

Quelques avis de clients que nous avons accompagné en boutique

Et profitez d'offres et promotions exclusives

- Vous êtes informés des offres de votre magasin

- Vous profitez de réductions supplémentaires

- Vous êtes au courant des dernières tendances digitales

Newsletter

Les derniers articles

Suivez l'actualité du groupe FreeCom